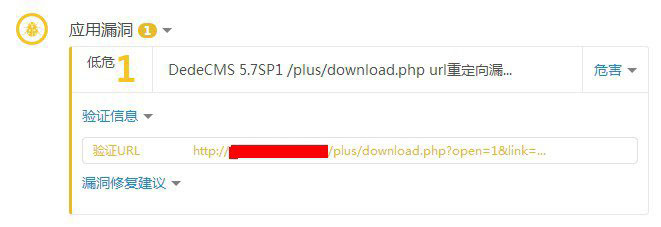

今天在使用安全中心扫描网站时发现/plus/download.php存在url重定向漏洞(攻击者可利用该漏洞进行钓鱼等欺诈行为)。截图如下:

scan安全中心扫描网站

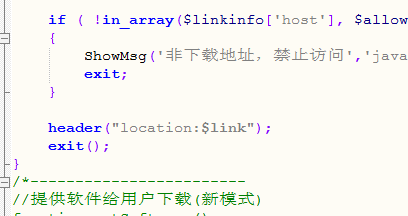

查看后发现在dedecms 5.7sp1的/plus/download.php中67行存在如下图中的代码,即接收参数后未进行域名的判断就进行了跳转。

安全级别:低

影响范围:所有使用dedecms 5.7sp1及以下版本。

漏洞测试:http://www.***.com/plus/download.php?open=1&link=aHR0cDovL3NreWhvbWUuY24%3d (将www.***.com改为你的网站域名即可查看跳转结果,如跳转到http://skyhome.cn则说明存在url重定向漏洞。)

修复方案:在跳转之前对$link参数进行判断,非本站url则跳转到首页或错误提示页面。

将/plus/download.php中第67行

header("location:$link");

替换为

if(stristr($link,$cfg_basehost))

{

header("location:$link");

}

else

{

header("location:$cfg_basehost");

}

|

这样即可将非本站域名跳转到网站首页,以免出现钓鱼欺诈行为。而scanv也不会再提示低危风险漏洞了。